- domů

- >

- Mrak

- >

- Protokoly toku

- >

Protokoly toku

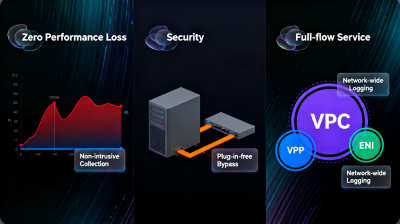

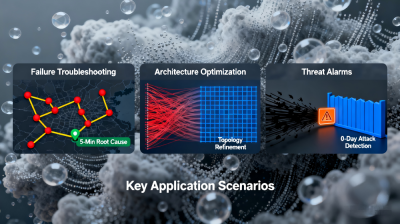

2025-12-11 16:24Flow Logs (FL) vám poskytuje nepřetržitou, neinvazivní a neinvazivní službu sběru dat o provozu. Můžete provádět ukládání a analýzu síťového provozu v reálném čase, což vám pomůže řešit problémy, jako je řešení problémů, optimalizace architektury, detekce zabezpečení a audit shody s předpisy, čímž se vaše cloudová síť stane stabilnější, bezpečnější a inteligentnější. Flow Logs (FL), jakožto vyspělý produkt pro monitorování jádra sítě, využívá neinvazivní technologii sběru dat z postranních cest, čímž se zabrání spotřebě cloudových hostitelských zdrojů. Flow Log Collection pokrývá provoz všech elastických síťových rozhraní v celé síti a zaznamenává klíčová pole, jako je zdrojová IP adresa, cílová IP adresa a protokol, čímž dosahuje nepřetržitého a neinvazivního uchovávání dat o provozu. Flow Log Query podporuje načítání miliard datových položek na druhé úrovni, což umožňuje rychlé určení klíčových informací pomocí filtrování podle více klíčových slov. Network Architecture Optimization využívá analýzu dat o provozu k vytváření základních modelů, řešení problémů s úzkými místy výkonu a rozšíření domén pokrytí podniku. Network Threat Alert dokáže identifikovat abnormální chování v komunikaci a umožňuje varování před bezpečnostními riziky, aniž by to ovlivnilo výkon hostitele. Ať už se jedná o rychlé řešení síťových chyb, detailní optimalizaci architektury nebo proaktivní prevenci potenciálních hrozeb, Flow Logs (FL) se může stát základní podporou pro stabilní provoz podnikových cloudových sítí díky komplexnosti Flow Log Collection, efektivitě Flow Log Query, praktičnosti Network Architecture Optimization a předvídavosti Network Threat Alert. Hluboká synergie mezi Flow Log Collection a Flow Log Query navíc výrazně zvyšuje provozní efektivitu a bezpečnostní hodnotu Flow Logs (FL).

Často kladené otázky

Otázka: Jakým způsobem spolupracuje Flow Log Collection jakožto základní datový základ s Flow Log Query a Network Threat Alert na podporu klíčových potřeb Flow Logs (FL) a Network Architecture Optimization? Kde se odrážejí jeho technické výhody?

A: Zaměřeno na d"Plný sběr + neinvazivní," Sběr protokolů toku poskytuje datovou podporu pro dvě základní funkce a upevňuje základnu služby Flow Logs (FL). Zaprvé, prostřednictvím nepřetržitého sběru dat z elastického síťového rozhraní v plném rozsahu zaznamenává klíčová pole provozu a poskytuje rozsáhlá a přesná nezpracovaná data pro Flow Log Query. Současně koordinuje svou činnost s Network Threat Alert pro monitorování abnormálních charakteristik provozu v reálném čase (např. komunikace s IP adresami hrozeb, přístup přes neobvyklé protokoly), což umožňuje rychlou identifikaci bezpečnostních rizik. Zadruhé, poskytuje datovou základnu pro optimalizaci síťové architektury. Historická data o provozu shromážděná prostřednictvím Flow Log Collection lze použít ke stanovení základních hodnot podnikové sítě. Prostřednictvím vícerozměrné analýzy pomocí Flow Log Query pomáhá lokalizovat problémy, jako je nadměrné využití šířky pásma nebo úzká místa ve výkonu, a pomáhá s úpravou architektury a optimalizací zdrojů. Technické výhody jsou patrné ve dvou aspektech: Zaprvé, "Nulová režie + kompletní pokrytíddhhh – neinvazivní sběr dat zabraňuje spotřebě CPU a šířky pásma cloudového hostitele a sběr protokolů v plném rozsahu zajišťuje, že nebudou promeškána žádná kritická data o provozu, což zvyšuje spolehlivost monitorování Flow Logs (FL). Za druhé, d"Vysoká schopnost sběru dat v reálném čase + snadná koordinace" – sběr dat v reálném čase splňuje okamžité potřeby varování před síťovými hrozbami a jeho strukturovaný datový formát je kompatibilní s efektivním načítáním dotazů na protokol toku dat, což poskytuje přesnou datovou podporu pro optimalizaci síťové architektury.

Otázka: Jaká je klíčová synergická hodnota mezi optimalizací síťové architektury a výstrahou síťových hrozeb? Jak lze využít shromažďování protokolů toku a dotazování na protokoly toku k posílení konkurenceschopnosti protokolů toku (FL)?

A: Jejich hlavní synergická hodnota spočívá v oboustranném posílení d"Proaktivní optimalizace + Prevence rizik,d" řešení problémového místa v síťovém provozu, kde ddddhhse řeší pouze chyby, nikoli rizika.d" Optimalizace síťové architektury se zaměřuje na zvýšení efektivity sítě optimalizací alokace zdrojů prostřednictvím analýzy provozu. Upozornění na síťové hrozby se zaměřuje na preventivní prevenci rizik identifikací abnormálního chování, aby se předešlo bezpečnostním incidentům. Jejich kombinace povyšuje protokoly toku (FL) z d"pasivního operačního nástrojeddhhh na integrované řešení pro d"Proaktivní optimalizaci + Prevenci rizik.d" Jejich synergie se sběrem protokolů toku a dotazováním na protokoly toku výrazně zvyšuje konkurenceschopnost protokolů toku (FL): Sběr protokolů toku poskytuje komplexní datovou podporu pro oba, zaznamenává běžná data o provozu pro analýzu optimalizace síťové architektury a zároveň zachycuje abnormální charakteristiky provozu pro identifikaci upozornění na síťové hrozby. Dotazování na protokoly toku umožňuje rychlé filtrování a hloubkovou analýzu dat, pomáhá extrahovat klíčové metriky pro optimalizaci architektury z masivních shromážděných dat a zároveň přesně lokalizuje konkrétní zdroj a komunikační cestu síťových hrozeb. Tato kombinace vylepšení efektivity + prevence rizik + úplného sběru dat + efektivního dotazování dává protokolům toku (FL) silnější konkurenceschopnost na trhu.

Otázka: Jak Flow Log Query řeší problematická místa zpracování dat v síťových operacích? Jaké výhody přináší jeho synergie s Flow Logs (FL) a Flow Log Collection pro optimalizaci síťové architektury a upozornění na síťové hrozby?

A: Hlavní hodnota Flow Log Query spočívá v d"Miliardy dat + odezva druhé úrovně,d" řešení tradičních problémů síťových protokolů, jako jsou pomalé dotazy, obtížné filtrování a nízká efektivita.d" Díky funkcím, jako je vyhledávání podle více klíčových slov a přesné filtrování polí, transformuje masivní data protokolů toku na cenné provozní informace. Jeho synergie s těmito dvěma klíčovými komponentami přináší významné zisky pro specifické možnosti scénářů: Díky práci s protokoly toku (FL) a sběrem protokolů toku umožňuje Flow Log Query hloubkovou analýzu všech shromážděných dat a poskytuje přesné důkazy pro optimalizaci síťové architektury. Například může optimalizovat rozdělení podsítě analýzou distribuce provozu nebo rozšířit nasazení uzlů na základě přístupových oblastí. V případě Network Threat Alert dokáže Flow Log Query rychle korelovat kontextové informace o abnormálním provozu, jako je identifikace komunikační frekvence ohrožené IP adresy nebo zúčastněných obchodních portů, což pomáhá rychle posoudit úroveň rizika a formulovat strategie reakce. Současně schopnost odezvy druhé úrovně Flow Log Query výrazně zlepšuje efektivitu zpracování Network Threat Alert. Díky této synergii je rozhodování o optimalizaci síťové architektury vědečtější, reakce na upozornění na síťové hrozby rychlejší a schopnosti analýzy dat protokolů toku (FL) lépe sladěny s provozními potřebami podniku.